Microsoft Exchange Zero-Day vulnerability

Microsoft Exchange on premises heeft momenteel last van cyberaanvallen. De hackers maken gebruik van een vulnerability in Exchange om toegang te krijgen tot systemen en mogelijks code uit te voeren, malware te verspreiden, gegevens te ex-filtreren, edm.

Nieuws items:

https://ccb.belgium.be/nl/nieuws/persbericht-microsoft-exchange-hack

CIS en link naar CVE’s:

https://www.cisecurity.org/ms-exchange-zero-day/

Indien jullie gebruik maken van Exchange on prem’, raden wij volgende werkwijze aan:

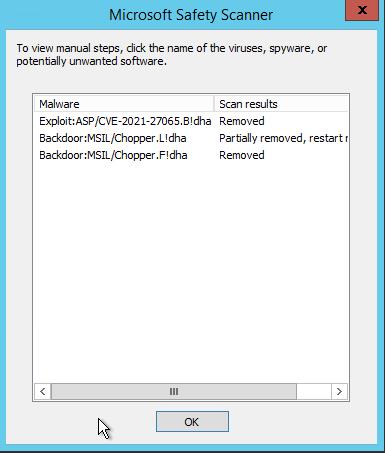

- Microsoft Safety Scanner

Gezien deze vulnerability al meer dan 1 maand in omloop is, moet men ervan uitgaan dat de Exchange omgevingen gecompromitteerd zijn tot het tegendeel bewezen is: https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/safety-scanner-download

Na het scannen van systemen, kan een scanresultaat er als volgt uitzien:

- Patching

Alle https/http verkeer stopzetten + updaten van jullie systemen (link naar Microsoft KB wordt als hyperlink voorzien):

- Exchange server 2019: naar CU7/8

- Exchange Server 2016: naar CU18/19

- Exchange Server 2013: naar CU23

- Exchange server 2010: naar SP3

Bovenop de CU updates is er nog een bijkomende patch te installeren. Alle info vinden jullie hier:

- Paswoord reset

Voor al jullie gebruikers nieuwe paswoorden voorzien in AD. Let wel, zorg ervoor dat er een aantal admin paswoorden geldig blijven tijdens dit proces om een full lockout te vermijden. Deze kunnen later 1 per 1 gewijzigd worden.

Paswoorden die nooit vervallen, zijn uit den boze. Wij raden eveneens aan om de nodige policies te voorzien om regelmatig het paswoord te laten veranderen voor ALLE gebruikers. Zonder uitzondering

- Verdere scanning / gebruik van tooling

Om zeker te zijn dat er geen andere servers werden gecompromitteerd, raden we aan om de safety scanner te gebruiken voor een verdere scan van de systemen. Dit kan in een live omgeving gebeuren. Uiteraard, mocht er iets ontdekt worden zal het systeem moeten heropgestart worden na het verwijderen van de malware bestanden.

Naast bovenstaande acties en tips geven we graag nog bijkomende tips mee:

- Gebruik preventie / detectie

Zowel op jullie firewalls (IPS/IDS) als op jullie servers en end points met bijkomende tools zoals Cisco Umbrella (DNS bescherming = preventie) en Cisco AMP for Endpoints (Anti virus = detectie).

- Office/Microsoft 365 producten

Gebruik de Microsoft Secure Score om bijkomende inzichten te verwerven in jullie beveiligingsscore. Een aantal security instellingen zijn ook gelinkt aan jullie Microsoft/Office licenties (bvb ATP).

- MFA/VPN

Introduceer MFA in jullie organisatie. Dit sluizenprincipe waar er gevraagd wordt naar het paswoord (iets dat u weet) en een bijkomende key (iets dat u bezit), maakt het voor hackers extra moeilijk om toegang te krijgen tot applicaties en systemen.

MFA kan op account niveau geconfigureerd worden (pc login en/of applicaties), maar ook gekoppeld worden met een VPN systeem, dewelke authenticatie vraagt via een MFA dienst (bvb Cisco Any Connect iswm Cisco DUO MFA)

Aarzel niet om ons te contacteren indien we jullie ergens mee kunnen helpen.

Onze dedicated IT specialist aan het woord

Bij Silta ICT is het ons doel om u altijd zo precies en transparant mogelijk in te lichten over de laatste nieuwigheden. Met echte IT experten met hands-on kennis bent u zeker dat u altijd juist geïnformeerd bent.